Apple: vulnerabilità hardware nel chip di sicurezza T2 per MacOS

Le nuove generazioni di dispositivi MacOS introdotti dal 2018 in poi possiedono il chip di sicurezza Apple T2, basato sul system on a chip A10 degli iPhone. Recentemente un gruppo di hacker ha trovato una vulnerabilità che consente di ottenere facilmente i permessi di root, modificare i processi, accedere a dati anche criptati, inserire malware.

L’attacco ai dispositivi MacOS è accessibile sfruttando due vulnerabilità presenti nei chip A10 degli iPhone: Checkm8 e Blackbird, due vulnerabilità già note ad Apple da quasi un anno. Due domande sorgono spontanee: Perchè le vulnerabilità MacOS sono legate ad iPhone? Perchè Apple non ha risolto le vulnerabilità? Il chip T2 dei nuovi MacOS è basato sul chip A10 degli iPhone, per tale motivo MacOS e iPhone hanno in comune dell’hardware e software, vulnerabilità comprese. Il team di ricerca Apple ha provato a risolvere queste vulnerabilità ma pare che l’unica soluzione sia creare un nuovo chip di sicurezza.

La vulnerabilità checkm8

Checkm8 (letto checkmate) è una vulnerabilità presente in alcuni dispositivi Apple che consente di exploitare la memoria bootrom. Le memorie bootrom sono un tipo di memoria ROM che interviene in fase di boot e contenente il codice per avviare il dispositivo. Il fatto che questa memoria risulti vulnerabile o contenente bug, implica che non solo si può leggere ma anche scrivere, dunque modificare la procedura di avvio dei dispositivi Apple.

Secondo alcuni ricercatori, modificando il bootrom si possono creare nuovi processi di avvio, alcuni pericolosi e “personalizzare” il tuo MacOS. Essendo un errore di una memoria in sola lettura, non è previsto un aggiornamento dei firmware per definizione di sè stessa. L’unico modo per scrivere nella bootrom è sfruttare tale vulnerabilità che la renderebbe ancora più esposta ad attacchi di altre persone o malware. L’unica soluzione resta dunque un aggiornamento hardware del dispositivo.

La vulnerabilità blackbird

Blackbird è un exploit scritto per la vulnerabilità della memoria SEPROM dei dispositivi Apple. Le memorie SEPROM sono proprietarie Apple utilizzate dai chip A7 in poi per salvare chiavi biometriche e dati importanti, inaccessibili ad altri hardware proprietari e non. Queste memorie sono di sola lettura, dunque non è possibile effettuare un aggiornamento software ma è necessario un aggiornamento hardware del chip SEP.

Combinando la vulnerabilità bootrom utilizzando l’exploit checkm8, il registro IO può bypassare la protezione hardware della SEPROM e modificare i dati in essa contenuti. Per farlo è però necessario sbloccare inizialmente il dispositivo conoscendo la password o il dato biometrico. Modificando i dati della SEPROM è possibile non autorizzare l’accesso al legittimo proprietario. Non tutti i dispositivi Apple con chip A7+ sono vulnerabili nella SEPROM, si possono inoltre attaccare solo quelli vulnerabili anche alla bootrom.

T2 il chip di (in)sicurezza

Il chip T2 è progettato direttamente da Apple con Instruction Set Architecture ARM per i dispositivi Mac per offrire un nuovo livello di sicurezza ai dispositivi. Un coprocessore protegge i dati di Touch ID, consentendo anche l’archiviazione codificata e l’avvio protetto. T2 offre anche diverse funzionalità di mappatura dei toni e rilevamento volti.

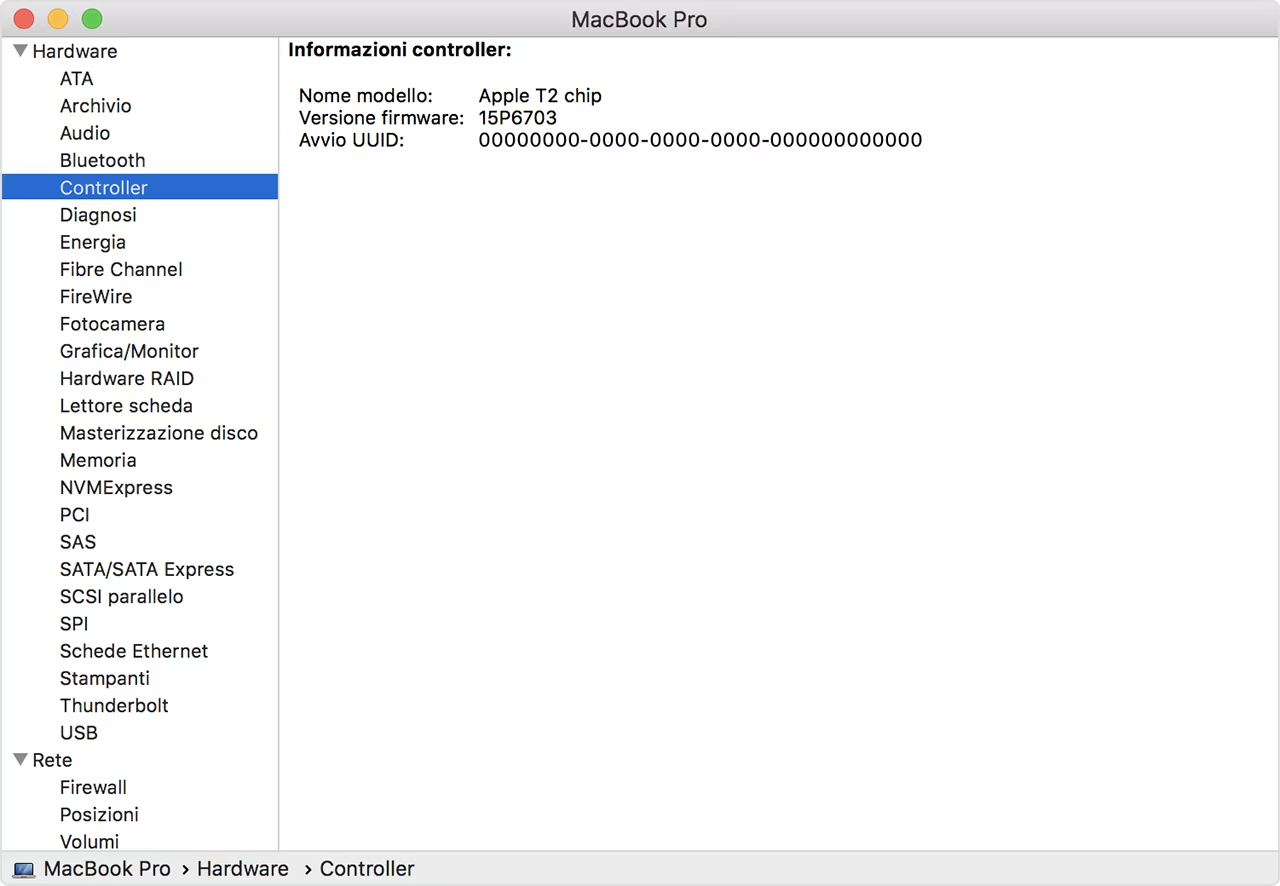

Hai acquistato recentemente un MacOS, come capire se il tuo nuovo MacOS ha il chip T2 e dunque essere vulnerabile agli attacchi informatici? Guarda nelle impostazioni del tuo Mac se trovi tra i Controller “Apple chip T2”.

Il chip T2 esegue bridgeOS, un particolare sistema operativo sviluppato da Apple per i suoi dispositivi hardware, utilizzato non solo nella serie T- dei chip di sicurezza ma anche nell’AppleWatch per gestire dati sensibili, crittografati e l’accesso alle fotocamere e microfoni. Essendo un chip di sicurezza, T2 maneggia dati importanti come dati biometrici o password per l’autenticazione nel dispositivo. Per questo motivo T2 è dotato di una particolare memoria (SEPROM) in cui immagazzinare i dati di autenticazione del dispositivo.

Le vulnerabilità del chip T2

Dopo aver scoperto le vulnerabilità utilizzate per attaccare il chip T2 dei MacOS, analizziamo alcuni dettagli sulla sua vulnerabilità. Stando a quanto dichiarato da alcuni ricercatori, nei dispositivi Apple con chip T2 è molto facile entrare nella modalità DFU senza nessuna autenticazione. La modalità Device Firmware Update (DFU) è indispensabile quando vuoi ripristinare il tuo dispositivo Apple e questo non risponde ai comandi, consentendo di ripristinare il software a versioni precedenti senza errori, oppure alle impostazioni di fabbrica.

La modalità DFU non serve solo a questo, ha tante altre funzionalità disponibili se si possiede la firma Apple, ottenibile però applicando l’exploit checkm8. Exploitando il T2 con checkm8 e blackbird entriamo in modalità DFU dove è possibile abilitare l’interfaccia di debug avendo dunque pieno accesso root e privilegi di esecuzione del kernel. In questo modo è possibile accedere ad ogni dato e modificarlo, anche i dati criptati con File Vault sono accessibili iniettando un keylogger.

Con il totale accesso di root è possibile dunque accedere ai file anche criptati, modificare i processi di avvio, iniettare malware. Per farlo, essendo un processo molto lungo, è necessario che l’attaccante abbia fisicamente il dispositivo Apple. Al momento non è stato dimostrato che questa procedura si possa effettuare anche con attacchi indiretti come ad esempio phishing, USB, trojan… La tecnica migliore di difesa sembra essere non affidare a nessuno il tuo MacOS. Attualmente pare sia disponibile un’unica soluzione per ripristinare il computer sotto attacco, ovvero il ripristino del chip T2 (soluzione non ancora verificata).

A questo punto molti potrebbero pensare che Apple non stia lavorando a una soluzione per le vulnerabilità dei suoi dispositivi. Pochi mesi fa è stato invece indetto un programma per trovare tutti i bug presenti nei dispositivi Apple. Per quanto riguarda la vulnerabilità del T2 dei dispositivi MacOS, come precedentemente detto, l’unica soluzione è un update hardware con possibile sviluppo di un chip T3 meno vulnerabile.