Coronavirus: la falsa e-mail OMS sulla prevenzione

Negli ultimi giorni è molto elevato il livello di allerta per il Covid-19 in Italia e di questa situazione purtroppo ne approfittano in molti. Tutti noi conosciamo le norme relative al contenimento dei contagi emesso dall’OMS e cerchiamo di rimanere sempre aggiornati con ogni mezzo. A tal proposito, come non credere a un’e-mail dell’OMS con le norme per prevenire il coronavirus?

Nei giorni scorsi molti indirizzi e-mail italiani sono stati selezionati casualmente come destinatari di un’e-mail con oggetto “Coronavirus: informazioni importanti su precauzioni” dal Dr. Penelope Marchetti. L’e-mail scoperta dall’azienda di sicurezza informatica Sophos contiene il seguente messaggio:

“A causa dei casi di coronavirus documentati nella tua area, l’OMS ha preparato un documento che include tutte le precauzioni necessarie contro l’infezione da coronavirus. Ti raccomandiamo fortemente di leggere il documento allegato!”

Il documento allegato è un file Word “creato con una nuova versione di Office“, questo quanto dichiarato nel documento all’apertura, per il quale è necessario abilitare le modifiche e abilitare i contenuti.

Come avrete intuito il documento contiene dei virus, infatti se di default l’applicazione Word ha abilitate tutte le macro, il virus potrà agire tranquillamente.

Cosa sono le macro?

Le macro sono una serie di comandi e istruzioni raggruppati in un unico comando per completare attività automaticamente. Sono utilizzati per risparmiare tempo sulle attività che si eseguono spesso in un documento. Dal menu delle macro è possibile registrarne di nuove e selezionare per quali documenti abilitarli.

La loro creazione è effettuata con Visual Basics for Applications col quale è possibile creare subroutines e funzioni eseguite automaticamente nella cella o file selezionato.

In particolare nel caso di questa e-mail, la macro contiene anche un file JavaScript offuscato. All’apertura quindi saranno rimossi dal disco i file codificati nel documento. Successivamente si ricollega a uno script PHP su server remoto inviando l’indirizzo IP e altri dati come variabili della richiesta HTTP GET. Infine creare un file JavaScript separato in cui decodifica ed esegue lo script della macro e un file di batch per eseguire il file tramite Windows Script Host via linea di comando.

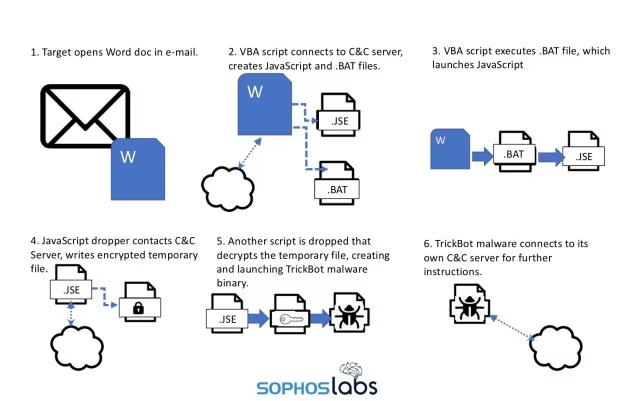

1) Apertura del documento Word nell’e-mail. 2) Lo script VBA di connette al server creando un file JavaScript e un Batch. 3) Lo script VBA esegue il file Batch che a sua volta esegue il JavaScript. 4) JavaScript contatta il server che scrive temporaneamente su un file criptato. 5) Un altro script decodifica temporaneamente il file creando e lanciando il binario del malware TrickBot. 6) Il malware TrickBot si connette al server ed esegue velocemente le istruzioni.

Trickbot, malware costantemente aggiornato

Trickbot è un Trojan Horse, un malware che agisce se nascosto in un altro file apparentemente innocuo, seguendo appunto il modello storico del cavallo di Troia. Il malware è comparso per la prima volta nel 2016 e da qui è stato costantemente aggiornato per riuscire ad attaccare il maggior numero possibile di sistemi ai quali sottrarre dati personali e credenziali bancarie.

La metodica di attacco è sempre la stessa. Il malware è nascosto in un documento Word o formato PDF alla cui apertura vengono eseguiti una serie di script che consentono l’avvio del malware. Una volta avviato questo è in grado di prendere dalla cache o da file di memorizzazione, le password salvate nel PC. Successivamente non sappiamo come vengano utilizzate queste ma di sicuro non a scopo benefico. Questi processi, come descritto sopra, sono stati infatti interamente eseguiti nell’attacco e-mail OMS per la prevenzione da coronavirus.

Attacco di phishing

L’e-mail del presunto OMS sul coronavirus è stata eseguita con la tecnica di phishing, la metodologia sicura per attaccare con Trickbot. Il phishing, una truffa online eseguita con l’invio di messaggi SPAM alla propria casella di posta elettronica.

Solitamente il messaggio contenuto in queste e-mail è a carattere bancario ovvero si espone un problema col proprio conto/account e per risolverlo è necessario inserire le proprie credenziali nel sito web allegato che è una falsa copia dell’originale. Dietro ciò è presente uno script in grado di memorizzare appunto questi dati e successivamente l’hacker potrà utilizzarli a proprio piacimento.

E’ presente inoltre un’altra tecnica in cui nell’e-mail non è presente alcun sito ma scaricando il documento allegato che spiega come risolvere il problema oggetto dell’e-mail, lo script si nasconderà nel PC attivandosi solo quando vengono digitati i dati bancari nell’apposito sito originale. In questo caso si chiamano financial malware, trojan banking o keylogging.

Come difendersi da tutto ciò? Semplice, diffidare di certi indirizzi e-mail, chiamare la propria banca per confermare l’esistenza del problema, non aprire mai i file allegati a un’e-mail che tra l’altro non aspettavamo. Inoltre, non credere mai a certe e-mail specialmente in questa emergenza sanitaria per il coronavirus, affidandosi solo a informazioni ufficiali, l’OMS non contatta direttamente i cittadini.

[amazon box = “B07K5XVRX7, B085M21G7W, B07DMDTH66”]