Attacco hacker al network di una centrale nucleare in India

A man types on a computer keyboard in Warsaw in this February 28, 2013 illustration file picture. REUTERS/Kacper Pempel/Files

Sembra la scena di un film, ma è tutto reale: la Nuclear Power Corporation of India Limited (NPCIL) ha ufficialmente riconosciuto che un malware, attribuito da terzi alla Corea del Nord, è stato trovato sul network amministrativo della centrale nucleare di Kudankulam (KKNPP).

La conferma arriva da un comunicato stampa in cui il direttore associato della NPCIL, AK Nema, ha dichiarato:

“L’identificazione del malware nel sistema NPCIL è corretta. La questione è stata trasmessa dal CERT-In (team nazionale di risposta alle emergenze informatiche in India) il 4 settembre 2019. La questione è stata subito presa in carico dal Dipartimento per l’energia atomica dell’India.

L’indagine ha rivelato che il PC infetto apparteneva ad un utente che era connesso a Internet, utilizzato per scopi amministrativi. Quest’ultimo è fortunatamente separato dalla rete critica di controllo della centrale nucleare”.

Le caratteristiche del malware

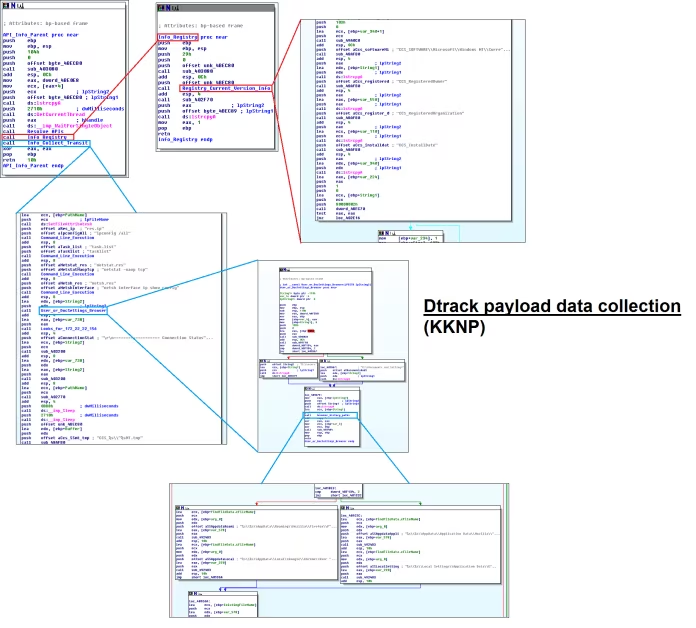

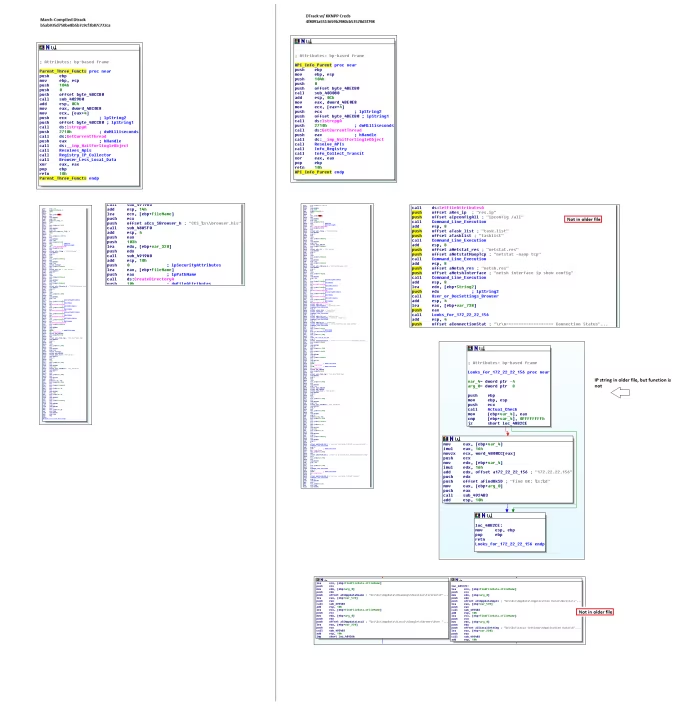

Il malware in questione, rinominato “DTrack” da Kaspersky, è stato utilizzato in altri attacchi diffusi contro centri finanziari e di ricerca.

Sulla base dei dati Kaspersky raccolti da oltre 180 campioni di malware, DTrack condivide elementi di codice di altri malware attribuiti al gruppo di hacker Lazarus, che, secondo le accuse del Dipartimento di Giustizia degli Stati Uniti, è un’operazione di hacking portata avanti proprio dallo stato nordcoreano.

Un’altra versione del malware, ATMDTrack, è stata utilizzata per rubare altri dati dalle reti ATM in India.

DTrack risulta quindi essere uno strumento di spionaggio, che raccoglie dati dai sistemi infetti, oltre ad essere in grado di registrare sequenze di tasti, scansionare dispositivi connesse alla rete e monitorare i processi attivi.

La pericolosità di questi attacchi

Fortunatamente l’attacco, teoricamente, non ha dato accesso diretto alle reti di controllo per la produzione di energia nucleare, ma potrebbe essere stato comunque uno sforzo per stabilire una presenza persistente sulle reti della centrale.

Stabilire una presenza persistente di questo su una rete è molto pericoloso. Potenzialmente, infatti, sarebbe in grado di aiutare in attacchi mirati a prendere il controllo delle reti isolate per lanciare un attacco in futuro, prendendo magari il controllo di aggiornamenti software interni ai sistemi informatici.